メールアタック

TEPCOを騙るフィッシングメールが届いた

TEPCOを騙るフィッシングメールは初めてだ。

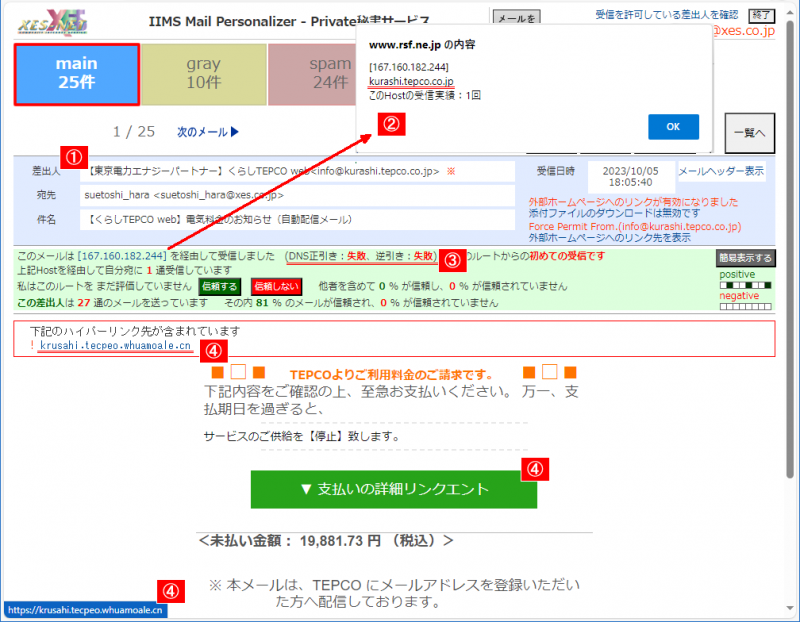

①【東京電力エナジーパートナー】くらしTEPCO web <info@kurashi.tepco.co.jp> が差出人になっている

② 送信してきたメールサーバ名は、kurashi.tepco.co.jp と名乗って 167.160.182.244 からメールが届いている

③ しかし、DNS正引き、逆引きともに失敗なのは、167.160.182.244 が kurashi.tepco.co.jp ではないことを表している

④ クリックして開くWEBが、krusahi.tecpeo.whuamoale.cn となっている

!!!! 絶対おかしい! TEPCOが中国のドメインでWEBをサービスするわけない!

・・・と、こんな具合にフィッシングは見抜けます。

日本語が少しおかしいから、きっと海外からの行為なのだと思います。

Visual Mail Safe は、容易にフィッシングを見抜く為の様々な情報を提供します。

フィッシングツールの販売、好調?

ここ2~3日は、Amazonを騙るフィッシングメールが1日あたり60件以上送り付けられてきている。

最近裏社会では、誰でも簡単にフィッシング行為ができる攻撃ツールのキットが提供されていると聞いている。

購入した攻撃ツールを使うと、フィッシングメールが大量に送られるのだと思われ、特に日本へ向けた仕様の物も用意されているのであろう。

そして、同じツールを複数人が購入して使っていることから、同じフィッシングメールが何通も届くのだと考えられる。攻撃対象もツール側で提供するのであれば、今回の様に何通も同じメールが届くことは容易に推察できる。

同じ文面のフィッシングメールばかりなので容易に「偽」と判断できるが、これらの罠にかかってしまうこともあるのかと考えると、注意が必要だと痛感する。

国内からのアタックが異常に増加、587番ポートによるアクセスの傾向が顕著に

昨日は、アタックの 75% が国内のアドレスから発信されていた。

IPアドレスを確認すると、モバイルに割り当てられているIPアドレスがほとんどで、587番ポートでのアクセスであった。

Stop 25の不正送信対策は、ブロードバンド回線やモバイル回線でのメール不正送信には有効だが、認証情報を奪取する目的のアタックは、587番ポートを使った場合、オープンWifi などからでも実施することができてしまう。

メールサーバの認証が甘かった場合、パスワードが盗まれ、メール大量送信の踏み台となる。

オープンWifi などからのメールサーバアタックは防ぎようが無いのだろうか…

日本国内からの不正アクセスが多発

不正アクセスの発生は、一つのIPから発生すると、同じセグメント内から続く傾向がある。また同じ国内の別セグメントから発生する場合も多々ある。

これは、ある組織に侵入した後に、組織内やサプライチェーン関係にある企業のシステムへ、感染の横展開が進んだ結果であると考えることができる。

日本は、ブロードバンド回線を通じたDNS未登録サーバからの25番ポートを使った通信ができない様になっているので、これらの不正アクセスはほとんど発生しないのが通常だ。

しかし、ここ2~3日、日本に割り当てられたIPアドレスが発信元となる不正アクセスが多発している。IPアドレスを確認すると、大手通信事業者へ割り当てられているIPアドレスだ。これらのIPセグメントは、以前からもたまに不正アクセスが発生していて、今回も、またか・・・といった感がある。

ランサムウェアなどに感染し、攻撃の準備段階に入っている企業の情報システムが増えていると感じる。

休日は攻撃者も休日?

昨日は、日曜日だったので、アタックは減少。

通常の傾向として、平日と比べて30~50%は減る。

良く言われている、サイバー犯罪のビジネス化が数値に表れている様に感じる。アタックする人も雇われが多く、週休二日の勤務なのかと納得してしまう・・・